Autres articles

-

Gitex Africa Morocco, catalyser l’économie numérique africaine à l’ère de l’IA

-

Espagne : le Maroc, invité d’honneur du Summit Digital 2026 à Madrid

-

IA industrielle : Un levier stratégique sous-exploité dans les économies émergentes

-

Le salon "GITEX Africa" au Maroc : Une plateforme stratégique pour l’accès aux marchés technologiques en Afrique et dans le monde

-

Télécoms : Explosion des taux de pénétration du mobile et d’Internet en 2025

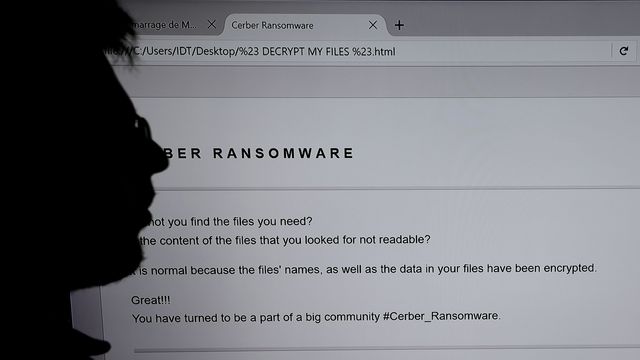

Les "logiciels de rançon", comme celui utilisé dans la cyberattaque qui a touché plusieurs grandes entreprises mardi, sont devenus au fil des années l'un des outils préférés des pirates informatiques. Comment fonctionnent-ils et comment s'en prémunir ?

Un "logiciel de rançon", ou "ransomware", est un logiciel malveillant qui verrouille des fichiers informatiques. Les victimes sont ensuite contraintes de verser une somme d'argent, souvent sous forme de monnaie virtuelle, pour en recouvrer l'usage.

Ces dispositifs, parfois qualifiés de "rançongiciels", sont utilisés aussi bien sur les PC que sur les tablettes et les smartphones. Ils touchent "à la fois les particuliers, les entreprises et les institutions", rappelle à l'AFP Amar Zendik, PDG de la société de sécurité Mind Technologies.

Les pirates informatiques exploitent les failles d'internet pour prendre le contrôle des ordinateurs. Consultation d'un site web infecté, téléchargement d'une pièce jointe à un email : en quelques secondes, le logiciel malveillant peut alors s'implanter.

"Quand il s'installe, il n'a pas de charge virale et ne peut pas être détecté", explique à l'AFP Laurent Maréchal, expert en cybersécurité chez McAfee. Ce n'est qu'ensuite qu'il "télécharge le +payload+, c'est-à-dire la charge virale".

Dès lors, le poste de travail se trouve chiffré... et donc bloqué. "Le plus souvent, l'utilisateur doit envoyer un SMS", bien entendu payant, "pour obtenir un code de déblocage", détaille M. Maréchal, qui précise que l'infection, dans certains cas complexes, peut se propager "sans intervention humaine".

Oui, et le phénomène ne cesse de s'amplifier. Avant la cyberattaque de mardi, le logiciel "Wannacry" avait ainsi paralysé mi-mai 300.000 ordinateurs dans 150 pays.

Selon l'éditeur de logiciels de sécurité Kapersky Lab, 62 nouvelles familles de "ransomwares" ont été répertoriées l'an dernier. Et d'après McAfee, le nombre d'"échantillons" détectés a bondi de 88% en 2016, atteignant les 4 millions.

Cette recrudescence tient au retour sur investissement élevé des "rançongiciels". "Souvent, les pirates demandent de petits montants. Mais accumulés, ces petits montants font de grosses sommes", explique Amar Zendik, qui évoque des combines "simples à mettre en oeuvre et très rentables".

Un avis partagé par Laurent Maréchal, qui rappelle que les "ransomwares" sont "faciles à se procurer". "Sur le +darknet+ (nb : partie obscure de l'internet, non référencée dans les moteurs de recherche classiques), les particuliers peuvent acheter des ransomwares prêts à l'emploi, parfois pour seulement 150 dollars", insiste-t-il.

Il s'agit d'un "ransomware" de la famille du virus Petya, qui avait déjà sévi en 2016.

Ce logiciel a été détecté dans un premier temps en Russie et en Ukraine, où il perturbe notamment le fonctionnement de la centrale nucléaire à l'arrêt de Tchernobyl. Des aéroports, des banques et le géant pétrolier Rosneft ont aussi été touchés.

En quelques heures, la cyberattaque commençait à se répandre dans le monde entier, affectant de grands groupes comme l'américain Merck (pharmacie), le danois Maersk (transport maritime), le français Saint-Gobain (industrie) et le britannique WPP (publicité).

Plusieurs entreprises de cybersécurité interrogées par l'AFP continuaient d'évaluer l'ampleur de cette attaque et d'analyser son mode opératoire.

Plusieurs règles simples peuvent être suivies pour réduire les risques d'infection par un "ransomware". A commencer par la mise à jour régulière des de logiciels de sécurité, qui corrigent les failles exploitées par ces virus.

En cas d'incident, il est conseillé de déconnecter immédiatement du réseau les équipements infectés, afin de les isoler.

Les autorités comme les éditeurs de logiciels recommandent expressément aux entreprises et aux particuliers de ne pas payer de rançon. "Cela ne garantit pas que l'accès aux données sera restauré", prévient le ministère américain de la Sécurité intérieure.

Un "logiciel de rançon", ou "ransomware", est un logiciel malveillant qui verrouille des fichiers informatiques. Les victimes sont ensuite contraintes de verser une somme d'argent, souvent sous forme de monnaie virtuelle, pour en recouvrer l'usage.

Ces dispositifs, parfois qualifiés de "rançongiciels", sont utilisés aussi bien sur les PC que sur les tablettes et les smartphones. Ils touchent "à la fois les particuliers, les entreprises et les institutions", rappelle à l'AFP Amar Zendik, PDG de la société de sécurité Mind Technologies.

Les pirates informatiques exploitent les failles d'internet pour prendre le contrôle des ordinateurs. Consultation d'un site web infecté, téléchargement d'une pièce jointe à un email : en quelques secondes, le logiciel malveillant peut alors s'implanter.

"Quand il s'installe, il n'a pas de charge virale et ne peut pas être détecté", explique à l'AFP Laurent Maréchal, expert en cybersécurité chez McAfee. Ce n'est qu'ensuite qu'il "télécharge le +payload+, c'est-à-dire la charge virale".

Dès lors, le poste de travail se trouve chiffré... et donc bloqué. "Le plus souvent, l'utilisateur doit envoyer un SMS", bien entendu payant, "pour obtenir un code de déblocage", détaille M. Maréchal, qui précise que l'infection, dans certains cas complexes, peut se propager "sans intervention humaine".

Oui, et le phénomène ne cesse de s'amplifier. Avant la cyberattaque de mardi, le logiciel "Wannacry" avait ainsi paralysé mi-mai 300.000 ordinateurs dans 150 pays.

Selon l'éditeur de logiciels de sécurité Kapersky Lab, 62 nouvelles familles de "ransomwares" ont été répertoriées l'an dernier. Et d'après McAfee, le nombre d'"échantillons" détectés a bondi de 88% en 2016, atteignant les 4 millions.

Cette recrudescence tient au retour sur investissement élevé des "rançongiciels". "Souvent, les pirates demandent de petits montants. Mais accumulés, ces petits montants font de grosses sommes", explique Amar Zendik, qui évoque des combines "simples à mettre en oeuvre et très rentables".

Un avis partagé par Laurent Maréchal, qui rappelle que les "ransomwares" sont "faciles à se procurer". "Sur le +darknet+ (nb : partie obscure de l'internet, non référencée dans les moteurs de recherche classiques), les particuliers peuvent acheter des ransomwares prêts à l'emploi, parfois pour seulement 150 dollars", insiste-t-il.

Il s'agit d'un "ransomware" de la famille du virus Petya, qui avait déjà sévi en 2016.

Ce logiciel a été détecté dans un premier temps en Russie et en Ukraine, où il perturbe notamment le fonctionnement de la centrale nucléaire à l'arrêt de Tchernobyl. Des aéroports, des banques et le géant pétrolier Rosneft ont aussi été touchés.

En quelques heures, la cyberattaque commençait à se répandre dans le monde entier, affectant de grands groupes comme l'américain Merck (pharmacie), le danois Maersk (transport maritime), le français Saint-Gobain (industrie) et le britannique WPP (publicité).

Plusieurs entreprises de cybersécurité interrogées par l'AFP continuaient d'évaluer l'ampleur de cette attaque et d'analyser son mode opératoire.

Plusieurs règles simples peuvent être suivies pour réduire les risques d'infection par un "ransomware". A commencer par la mise à jour régulière des de logiciels de sécurité, qui corrigent les failles exploitées par ces virus.

En cas d'incident, il est conseillé de déconnecter immédiatement du réseau les équipements infectés, afin de les isoler.

Les autorités comme les éditeurs de logiciels recommandent expressément aux entreprises et aux particuliers de ne pas payer de rançon. "Cela ne garantit pas que l'accès aux données sera restauré", prévient le ministère américain de la Sécurité intérieure.

Gitex Africa Morocco, catalyser l’économie numérique africaine à l’ère de l’IA

Gitex Africa Morocco, catalyser l’économie numérique africaine à l’ère de l’IA